Consideraciones sobre ciberseguridad

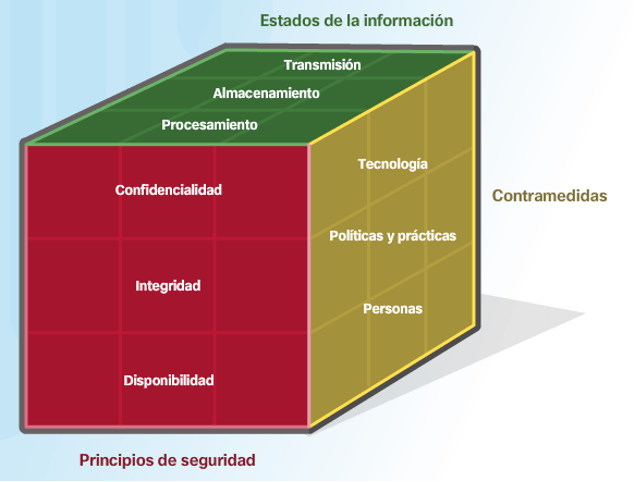

Hablar de ciberseguridad es algo que se ha vuelto recurrente, sin embargo, muchas veces no se llega a profundizar o considerar qué es realmente la ciberseguridad, por lo mismo será importante empezar por hablar acerca de las bases que formaron la teoría sobre seguridad informática. John McCumber, pionero en la ciberseguridad, desarrolló una teoría conocida como el cubo de McCumber, la cual establece 3 partes pensadas para establecer y evaluar la información de seguridad:

Principio de la seguridad: incluirá 3 principios a los que se hará referencia como la triada CID (Confidencialidad, Integridad y Disponibilidad).

Estados de la información: servirá para identificar los estados de información de datos.

Contramedidas: será para identificar las habilidades de las profesiones de las tecnologías de la información.

Profundizar en cada una de las tres dimensiones nos ayudará a comprender su importancia.

La primera dimensión del cubo identifica los objetivos para proteger al mundo cibernético

1.- Principio de la seguridad, conformado por la triada CID, anteriormente mencionada:

Confidencialidad busca prevenir la divulgación no autorizada de información.

Previene la divulgación de información a las personas los recursos o los procesos no autorizados.

Existen tres tipos de información confidencial:

- • La información personal (PII) que lleva hacia una persona

- • La información comercial es la información que incluye todo lo que representa un riesgo para la organización si el público o la competencia lo descubre

- • Información clasificada es información que pertenece a una entidad gubernamental clasificada por su nivel de confidencialidad.

Los métodos utilizados para garantizar la confidencialidad incluyen el cifrado de datos, el concepto de AAA (Autenticación, Autorización y Auditoria) y el control de acceso.

Las políticas permiten a las organizaciones aplicar, procedimientos y procesos específicos al recopilar, almacenar, y compartir datos.

Ej. Hacer uso del cifrado de datos para cuentas bancarias y algunos datos personales, al igual que usar contraseñas y formas de autenticación para cada dispositivo y las cuentas en sitios web.

Integridad busca la precisión, uniformidad y confiablidad de la información.

Es la capacidad de mantener con exactitud la información del cual fue generada, sin ser manipulada, ni alterada por personas o procesos no autorizados. Los métodos para garantizar la integridad de los datos incluyen la función de:

Hash (se toma una instantánea de los datos en un instante del tiempo y es utilizada para asegurar que los datos permanezcan sin cambios)

- • Las comprobaciones de validación de datos

- • Las comprobaciones de consistencia de los datos

- • Los controles de acceso

- • Las copias de respaldo precisas (permiten mantener la integridad de datos si los datos se dañan)

Ej. Tener copias de los documentos importantes, además de que exista un control de acceso, pues no todos puedan ingresar a editar los documentos, para evitar modificaciones.

La disponibilidad garantiza el acceso a la información siempre que sea requerida.

Es la capacidad de mantener los datos accesibles en el sitio, en el momento y en la forma que los usuarios lo requieran. Los ataques cibernéticos y las fallas en el sistema pueden impedir el acceso a los sistemas y servicios de información, por lo que algunos de los métodos utilizados para garantizar la disponibilidad incluyen la redundancia del sistema, las copias de seguridad del sistema, mayor recuperación del sistema, mantenimiento del equipo, sistemas operativos y software actualizado y planes de contingencia para recuperar rápidamente de desastres no planificados

Los sistemas de alta disponibilidad suelen incluir tres principios de diseño:

- Eliminar puntos sencillos de falla

- Proporcionar una conexión cruzada confiable

- Detectar fallas a medida que se producen

Ej. Hacer uso de los servicios de OneDrive y Google Drive para guardar archivos , con el fin de logra acceder desde cualquier lugar y en cualquier momento

2.- El estado de la información actualmente, en el ámbito digital, sigue teniendo una alta importancia la protección de datos. En esta fase se toma en cuenta los tres estados de los datos: en tránsito, almacenado y en proceso.

En tránsito. La transmisión de datos implica el envío de la información de un dispositivo a otro

- Red de transferencia: utiliza medios extraíbles para mover físicamente los datos de una computadora a otra

- Redes cableadas: utilizan cables guiados para transmitir datos

- Redes inalámbricas: utilizan ondas de radio para transmitir datos

- Protección de datos en tránsito:

- Protección de la confidencialidad de los datos: Deben evitar que los delincuentes cibernéticos puedan capturar, guardar y robar datos en transito

- Protección de la integridad de los datos: Deben evitar que los delincuentes informáticos puedan usar dispositivos falsos o no autorizados para interrumpir la disponibilidad de los datos.

Ej. Se puede usar las tres, pero mayormente la de más uso es la red inalámbrica, para compartir información de un dispositivo a otro. Hay algunos dispositivos que dan la opción de usar los tres.

En almacenamiento: Los datos de almacenados significan que un tipo de dispositivo de almacenamiento conserva los datos cuando ningún usuario o proceso los utiliza. Un dispositivo de almacenamiento puede ser local (en un dispositivo informático), centralizado (en la red) o en la nube

- Almacenamiento de conexión directa (DAS) proporciona almacenamiento conectado a una computadora

- RAID utiliza varios discos duros en una matriz, que es un método para combinar varios discos de modo que el sistema operativo los vea como un solo disco

- NAS. Es un dispositivo de almacenamiento conectado a una red que permite el almacenamiento y la recuperación de datos desde una ubicación centralizada por pare de los usuarios autorizados de la red.

- SAN. Sistema de almacenamiento con base en la red

- El almacenamiento en la nube es una opción de almacenamiento remoto que usa el espacio en un proveedor del centro de datos y es accesible desde cualquier computadora con acceso a Internet

Ej. Para guardar documentos, imágenes, videos, etc. Usar la nube o almacenamiento DAS (USB)

En procesamiento: Se refiere a los datos durante la entrada, la modificación, el computo o el resultado.

- Entrada inicial de datos: Las organizaciones utilizan métodos para recopilar datos, como ingreso manual de datos, formularios de análisis, cargas de archivos y datos recopilados de los sensores, esto puede dañar los datos durante el proceso de captación (errores en la entrada de datos o sensores del sistema desconectados, con funcionamiento incorrecto o formatos de dato identificación errónea)

- Salida de datos: Se refiere a los datos que salen de las impresoras, pantallas electrónicas o directamente a otros dispositivos. La precisión de los datos de salida es fundamental. Los ejemplos de daños de los datos incluyen el uso incorrecto de delimitaciones de datos, configuraciones incorrectas de comunicación e impresoras configuradas incorrectamente.

Ej. Hay varios problemas uno de ellos es el uso de la impresora, de hecho, por una mala configuración se presenta algún problema.

3.- Contramedidas: en esta parte es donde los expertos en seguridad deben definir las estrategias y saber utilizar todas las herramientas que se puedan utilizar. En el cubo de la ciberseguridad, las herramientas son identificadas como:

Tecnologías, dispositivos y productos que ayuden a proteger.

Las políticas que se pueden establecer, procedimientos, y continuidad en las prácticas adecuadas.

Actualización de forma constante del conocimiento requerido para enfrentar nuevas amenazas.

Fuente: (https://prezi.com/p/8cd63dahl905/dimensiones-del-cubo-de-destreza-de-la-ciberseguridad/?frame=41df5f5f529b229fc69bc5529838b2768c5a3686 , s.f.)

OpinoEnLitiApp

Los comentarios, textos, investigaciones, reportajes, escritos y demás productos de los columnistas y colaboradores de litiapp.com no comprometen ni vinculan bajo ninguna responsabilidad a la sociedad comercial controlante del medio digital, toda vez que en el libre desarrollo de su profesión, pueden tener opiniones que no necesariamente están acorde a la política y posición del portal